推 birdy590: 提醒一下, 其它資訊可以公開, mrtg 不宜203.204.205.201 07/28 13:30

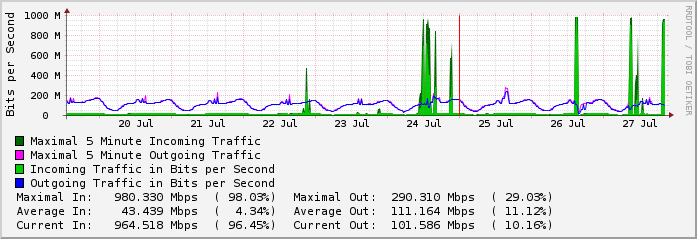

→ birdy590: 現在攻擊者也知道你只有 1G 了, 然後呢?203.204.205.201 07/28 13:30

推 hateOnas: 改 1T ?118.166.237.162 07/28 14:09

→ m0806449: 完全看不懂 還是不要亂表示意見比較好190.119.255.182 07/28 14:21

→ wens: 沒有然後啊? 140.112.30.76 07/28 15:39

推 birdy590: 轉換一下角色, 把自己當成需要打PTT的人203.204.205.201 07/28 16:00

→ birdy590: 應該不難想到揭露這些資訊的結果203.204.205.201 07/28 16:00

→ wens: MRTG公開很多年了,何況台大計中也是公開的 140.112.30.76 07/28 16:40

→ birdy590: 網站公開跟當公告內容意義差很多啊 @@203.204.205.201 07/28 16:43

→ wahaha99: MRTG不管公開不公開, 打到會LAG斷線也 1.171.165.93 07/28 17:57

→ wahaha99: 知道效果達到沒有 1.171.165.93 07/28 17:57

→ wahaha99: 我比較想問,可不可以公布那些殭屍的IP 1.171.165.93 07/28 17:58

→ tinlans: 先請上游從骨幹封鎖 UDP,DDoS 大都 UDP 220.132.55.117 07/28 17:58

→ wahaha99: 讓大眾看看都是些什麼單位的MIS在耍廢 1.171.165.93 07/28 17:58

→ tinlans: 你拿 tcpdump 也看不到真實來源 220.132.55.117 07/28 17:58

→ wahaha99: 連殭屍都看不到?這種不合法的包不能直接 1.171.165.93 07/28 17:59

→ wahaha99: drop掉嗎... 1.171.165.93 07/28 17:59

→ wahaha99: (我指ISP) 1.171.165.93 07/28 18:00

→ birdy590: 打 PTT 恐怕不會是為了勒索, 同樣的成本203.204.205.201 07/28 18:02

→ birdy590: 這些資訊有助於讓攻擊效果最大化203.204.205.201 07/28 18:02

→ birdy590: 由 botnet 發動的攻擊不一定是 UDP 啊203.204.205.201 07/28 18:03

→ birdy590: 上游比較容易的作法也只有在邊緣濾掉203.204.205.201 07/28 18:03

→ tinlans: 現在不流行養 botnet 了,都 DNS 反射/ 220.132.55.117 07/28 18:05

→ birdy590: 這年頭攻擊流量到 20G 以上的都不少見203.204.205.201 07/28 18:05

→ tinlans: 放大攻擊等等,用個玩具程式掃,阿貓阿狗 220.132.55.117 07/28 18:05

→ tinlans: 都打得出幾 Gbps 的流量 220.132.55.117 07/28 18:05

→ birdy590: 一般業者根本不會有那個能力和設備去洗203.204.205.201 07/28 18:05

→ birdy590: 常見的反射就 DNS/NTP, 但這個容易過濾203.204.205.201 07/28 18:06

→ birdy590: 實務上遇到比較難纏的還是 botnet 搞的203.204.205.201 07/28 18:06

→ tinlans: 先看是不是 UDP flooding 吧,這蠻容易 220.132.55.117 07/28 18:07

→ tinlans: 確認,是的話先請上游處理掉 UDP 220.132.55.117 07/28 18:07

→ tinlans: botnet 用 TCP 打來的就比較無解 220.132.55.117 07/28 18:08

→ tinlans: 手邊幾台美國 Psychz 機房的機器常被打, 220.132.55.117 07/28 18:10

→ tinlans: 在他們 Edge Layer ACLs 直接 discard 220.132.55.117 07/28 18:11

→ tinlans: UDP 基本上都解了,botnet 這年頭少多了 220.132.55.117 07/28 18:11

推 Juan00: 恭喜呀! 49.218.18.23 07/28 20:10

→ wens: 就是請計中在edge掛 ACL 擋啊 140.112.30.76 07/29 00:52

→ c98406023: DNS流量異常 111.253.32.150 07/29 17:57

→ fashionjack: birdy590 觀念錯誤,1G是限流(QoS), 122.116.198.5 07/30 07:13

→ fashionjack: 就算對方用1T,也只1G進得來,其他的 122.116.198.5 07/30 07:15

→ fashionjack: 堆在ISP,這時候上游就有事作了。 122.116.198.5 07/30 07:16

→ birdy590: 從 MRTG 看起來 1G 是實體好嗎 111.184.27.83 07/30 16:57

→ birdy590: 我的工作就常常處理這個, 10G 以下無感 111.184.27.83 07/30 16:58

→ birdy590: 常見的 reflection 通常早就封了 111.184.27.83 07/30 16:59

→ birdy590: 可以思考一下, 萬一碰上不能簡單 ACL 的 111.184.27.83 07/30 17:01

→ birdy590: 攻擊應該如何應對... 有人打就代表可能 111.184.27.83 07/30 17:02

→ birdy590: 還會升級, 洗流量不是一般人玩的起的 111.184.27.83 07/30 17:02

→ ShineShineJu: 所以fb到底是F兄對呢還是B兄是對~~ 36.230.110.65 07/31 10:14

→ alans: b兄對+1 不然流量清洗是做什麼的 還收的貴 114.45.118.220 07/31 16:04